Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

16.02.2026

16.02.2026Rootkity to jedna z bardziej problematycznych klas złośliwego oprogramowania. Ich specyfika sprawia, że nawet dobrze skonfigurowane systemy mogą być celem ataku, jeśli nie są odpowiednio zabezpieczone. Warto więc zrozumieć, jak działają i jakie działania minimalizują ryzyko infekcji.

Co to jest rootkit i dlaczego trudno go wykryć?

Rootkit to złośliwe oprogramowanie, które uzyskuje uprzywilejowany dostęp do systemu, a następnie stara się ukrywać swoją obecność i działania. Dzięki temu może:

- dezaktywować inne programy zabezpieczające,

- instalować dodatkowe malware bez wiedzy użytkownika,

- przejmować kontrolę nad systemem lub podsłuchiwać aktywność.

W praktyce oznacza to, że rootkit może działać w systemie przez długi czas, zanim zostanie wykryty - jeśli w ogóle zostanie wykryty. W momencie jego zauważenia, często jedynym sposobem na pozbycie się go jest kompletna reinstalacja systemu lub przywrócenie kopii zapasowej.

Skąd biorą się rootkity - typowe wektory ataku

Atak rootkitem zwykle zaczyna się w jednym z poniższych sposobów:

- Phishing i manipulacja użytkownikiem – zainfekowany załącznik lub link w e-mailu może uruchomić pobranie złośliwego oprogramowania.

- Eksploity w oprogramowaniu – luka w systemie lub aplikacji, która nie została załatana, może zostać wykorzystana do uruchomienia rootkita.

- Wykorzystywanie błędów konfiguracji – słabe hasła, brak segregacji uprawnień i hosting otwartych usług mogą ułatwiać uzyskanie początkowego dostępu.

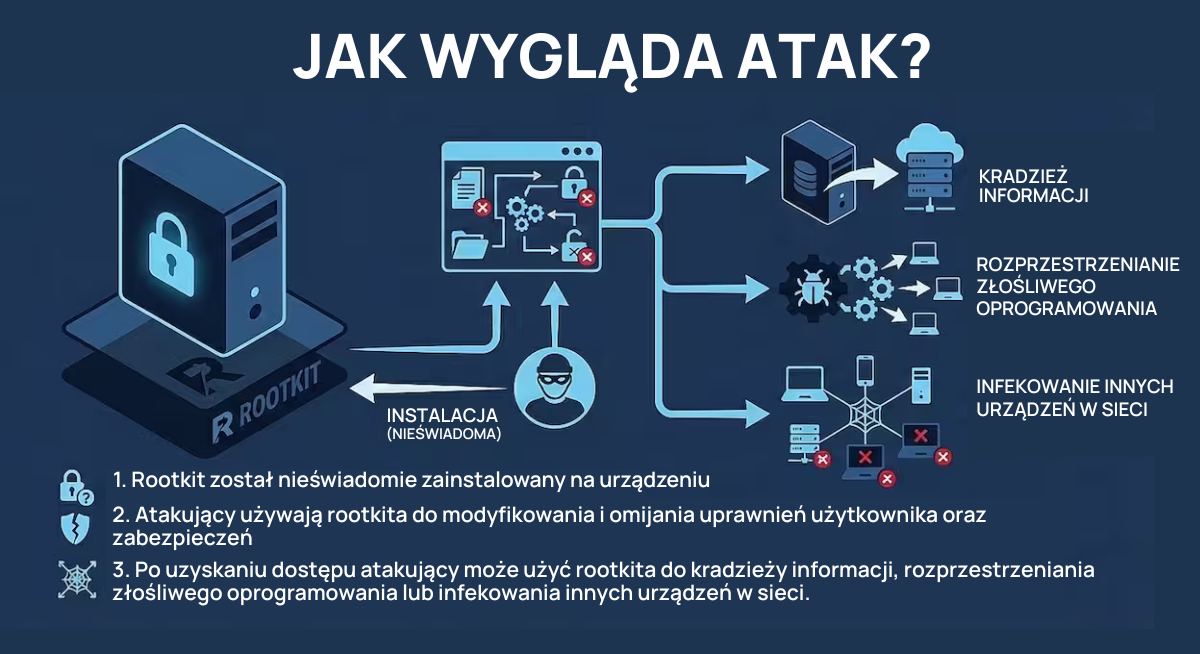

Atak najczęściej przebiega w kilku etapach: zdobycie dostępu, eskalacja uprawnień, instalacja rootkita, ukrycie jego obecności i utrzymanie dostępu.

Praktyczne wskazówki, jak zapobiegać infekcji rootkitem

Nie ma jednej recepty „na wszystko”, ale szereg działań, które łącznie minimalizują ryzyko:

1) Regularne skanowanie systemów

Regularne skany przy użyciu narzędzi antymalware pomagają wychwycić szkodliwe oprogramowanie zanim osiągnie głębszy poziom ukrywania się. Rootkit skanery wykrywają niektóre typy, szczególnie na poziomie aplikacji.

2) Świadomość phishingu

Ataki phishingowe to jeden z głównych wektorów wprowadzania złośliwego oprogramowania. Szkolenia użytkowników i procedury weryfikacji e-maili redukują prawdopodobieństwo kliknięcia zainfekowanego załącznika lub linku.

3) Aktualizacje oprogramowania

Systemy operacyjne i aplikacje często zawierają luki bezpieczeństwa. Producent wydaje łatki, które te luki eliminują — ich brak pozostawia system podatny na atak.

4) Użycie nowoczesnych rozwiązań antywirusowych

Klasyczne podejście „signature-based” często nie radzi sobie z ukrywającymi się i nieznanymi zagrożeniami. Rozwiązania wykorzystujące analizę zachowań i heurystykę zwiększają szanse wykrycia nietypowych aktywności.

5) Monitorowanie ruchu sieciowego

Regularna analiza sieci pozwala szybciej wychwycić anomalie, które mogą wskazywać na działania rootkita lub innego malware.

Zrozumienie tych kroków pomaga we wdrożeniu odpowiednich środków zapobiegawczych.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30