Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

Thunder ADC

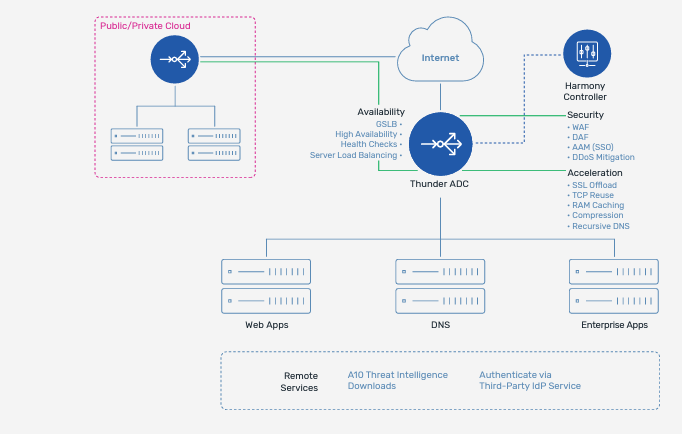

Oferując kompletne rozwiązanie aplikacyjne, A10 Thunder® ADC (Application Delivery Controller) zapewnia dostępność serwerów, chroni wrażliwe aplikacje i przyspiesza dostarczanie treści. Zapewnia obsługę wdrożeń w wielu chmurach i chmurach hybrydowych dzięki rozwiązaniu Polynimbus, które zmniejsza skomplikowanie i koszty operacji IT, zapewniając lepsze wyniki biznesowe.

Stworzone w tym celu rozwiązanie A10 Thunder ADC zapewnia wysoką dostępność, przyspieszenie i bezpieczeństwo tych aplikacji. Pomaga ono ograniczyć przestoje, zapewnić ciągłość działania i zbudować wysoce dostępne aplikacje w globalnych centrach danych i/lub wielu chmurach.

Thunder ADC zapewnia pojemność, skalowalność i możliwość programowania w celu dostosowania do stale zmieniającego się środowiska. Skonsoliduj produkty punktowe, zmniejsz złożoność sieci i osiągnij znaczną redukcję kosztów TCO.

Thunder ADC zapewnia balansowanie obciążenia w warstwach od L4 do L7 oraz wielowarstwowe bezpieczeństwo dzięki zaporom sieciowym i aplikacyjnym DNS, uwierzytelnianiu za pomocą jednokrotnego logowania (SSO) oraz dogłębnej obsłudze zaawansowanego szyfrowania, w tym wysokowydajnego PFS/ECC. Thunder ADC, zbudowany na platformie Advanced Core Operating System (ACOS®) firmy A10, zapewnia wydajność i bezpieczeństwo aplikacji w każdym środowisku.

Wdrożenie dla przedsiębiorstw

Oferując wiodącą w branży wydajność - do 370 Gb/s w pojedynczym sprzęcie i 100 Gb/s w urządzeniu wirtualnym - Thunder ADC może zostać wdrożony w centralnym punkcie środowiska, aby zapewnić wydajne dostarczanie aplikacji, równoważenie obciążenia i bezpieczeństwo. W środowiskach wielochmurowych Thunder ADC może zostać wdrożony w dowolnej chmurze prywatnej lub publicznej w formie wirtualnej lub kontenerowej, z zachowaniem spójności funkcji w różnych chmurach.

FUNKCJE

Zaawansowane równoważenie obciążenia serwera

Thunder ADC jest rozwiązaniem typu full-proxy, równoważącym obciążenie i przełączającym przepływ treści. Dzięki skryptom aFleX®, głębokiej inspekcji pakietów, kompleksowym algorytmom równoważenia obciążenia, Thunder ADC umożliwia wgląd w warstwę aplikacji w celu optymalnego kierowania przychodzących żądań. Możliwość dostosowania kontroli stanu serwerów zapewnia, że tylko w pełni funkcjonalne serwery są wykorzystywane do obsługi potrzeb klientów. Wybierany jest serwer, który jest w stanie najlepiej zareagować, a całkowita liczba wymaganych serwerów może zostać znacznie zredukowana w celu obniżenia kosztu TCO.

Szerokie zastosowanie metod akceleracji

Wykorzystanie wielu technik w celu pokonania opóźnień związanych z odległością, nieefektywnych protokołów internetowych i ograniczeń projektowych aplikacji. Metody akceleracji, w tym multipleksacja połączeń TCP, buforowanie pamięci RAM, kompresja GZIP oraz SSL-offload, przyspieszają transfer danych. Rozwiązanie obsługuje standardy optymalizacji TCP, takie jak selektywne potwierdzanie, klient keep-alive i skalowanie okien, aby jeszcze bardziej przyspieszyć transmisję.

Uwierzytelnianie aplikacji i SSO

Zintegrowany moduł zarządzania dostępem do aplikacji (AAM) optymalizuje i egzekwuje uwierzytelnianie i autoryzację do aplikacji. Moduł integruje się z serwerami uwierzytelniania, magazynami danych tożsamości, dostawcami tożsamości (IdP) i aplikacjami w celu uwierzytelniania użytkowników i egzekwowania uprawnień dostępu. Popularne metody AAA i single sign-on (SSO) obejmują LDAP, RADIUS, RSA SecurID, TDS SQL, SAML i Kerberos. AAM łączy się z serwerami OCSP w celu sprawdzenia statusu certyfikatu klienta, jak również z Microsoft Active Directory dla użytkowników SharePoint i Outlook Web Access.

Ochrona aplikacji zero-day

Certyfikowany przez ICSA web application firewall (WAF) chroni podatne oprogramowanie przed dziesiątkami ataków w warstwie aplikacji, w tym przed zagrożeniami z listy Top 10 projektu Open Web Application Security Project (OWASP). Ataki te obejmują cross-site request forgery, SQL injection i przepełnienia bufora, które wykorzystują błędy w kodowaniu. WAF, zintegrowany z Thunder ADC, blokuje te i inne ataki anomalii zachowania aplikacji, a także zapobiega nieautoryzowanemu wyciekowi danych.

Korzyści

- Zwiększenie dostępności aplikacji

- Bezpieczna komunikacja

- Zapewnienie ciągłości działania

- Ochrona wrażliwych aplikacji

- Przyspieszenie dostarczania treści

- Zoptymalizuj aplikacje grzmiące poprzez wielopodmiotowość

- Skonsoliduj kontrolę dostępu

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30