Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

ThreatDown Managed Threat Hunting

OPIS PRODUKTU

Szybka reakcja na krytyczne zagrożenia dzięki usłudze 24x7x365 realizowanej przez zespół ekspertów w ramach ThreatDown Managed Threat Hunting.

Organizacje, które monitorują własne punkty końcowe, często cierpią z powodu przytłaczającej liczby alertów dotyczących bezpieczeństwa punktów końcowych. W połączeniu z brakiem wiedzy specjalistycznej w zakresie rozpoznawania zaawansowanych i pojawiających się wskaźników naruszenia bezpieczeństwa, rezultatem jest wiele alertów, które są ignorowane, co prowadzi do przeoczenia zagrożeń i potencjalnie tragicznych konsekwencji dla bezpieczeństwa i finansów. Im dłużej intruzi przebywają w sieci i punktach końcowych, tym więcej mają czasu na zebranie informacji i realizację planu zaszkodzenia firmie. ThreatDown Managed Threat Hunting to usługa 24x7x365, która proaktywnie identyfikuje krytyczne alerty. Korzystając z wewnętrznej i zewnętrznej analizy zagrożeń, MTH odkrywa zdarzenia, zachowania i zagrożenia, które mogą być nieznane, ukryte lub przeoczone. Po wykryciu zagrożenia MTH powiadamia użytkownika o szczegółach i wysyła łatwy do naśladowania, zestaw kroków naprawczych. Informacje te umożliwiają personelowi IT ustalenie priorytetów i naprawienie incydentów zanim dojdzie do eskalacji problemu.

FUNKCJONALNOŚCI

Łowcy Zagrożeń 24x7x365: Identyfikacja wskaźników naruszenia bezpieczeństwa przy użyciu wewnętrznych i zewnętrznych informacji o zagrożeniach, wspartych naszym wieloletnim doświadczeniem. Nasi doświadczeni łowcy zagrożeń pracują zawsze, nawet gdy Ty nie pracujesz.

Ograniczanie ryzyka: Szybsze znajdowanie ukrytych intruzów, a także skrócenie czasu przebywania i potencjału szkód w celu znacznego zmniejszenia ryzyka paraliżującego naruszenia.

Priorytetyzacja alertów: Przebija się przez szum, aby zidentyfikować krytyczne alerty, które wymagają natychmiastowej uwagi, zapewniając większą kontrolę, większe bezpieczeństwo i większą pewność siebie

Przewodnik reagowania: Powiadamia klientów za pomocą wskazówek krok po kroku, aby ułatwić i przyspieszyć naprawę, co skutkuje oszczędnością czasu i kosztów.

Integracja z EDR: MTH został zbudowany w celu optymalizacji wykorzystania wewnętrznej i zewnętrznej inteligencji w połączeniu z alertami zebranymi przez ThreatDown Endpoint Detection & Response Integration.

Jak to działa?

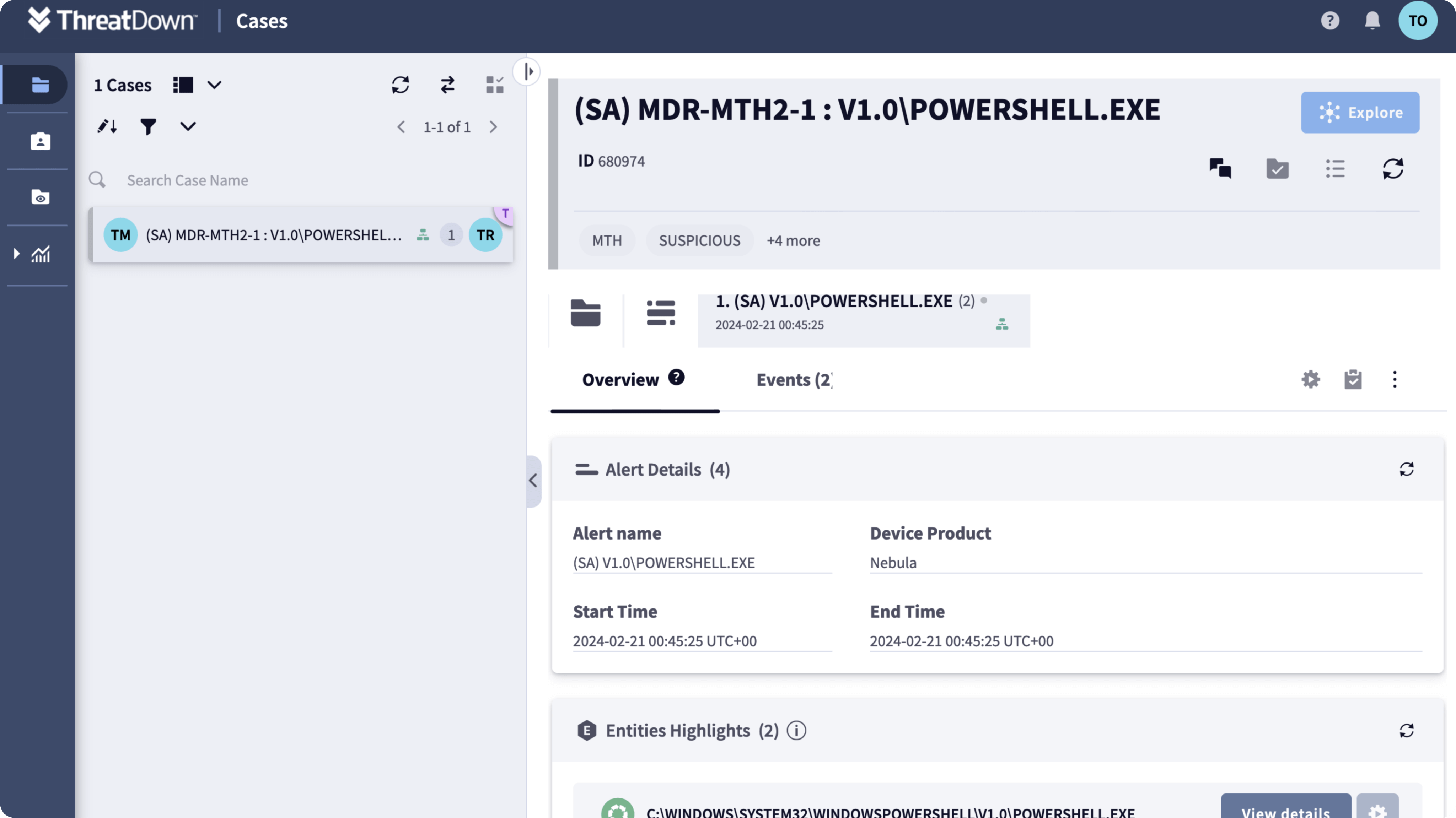

Cyklicznie (zarówno co tydzień, jak i ad hoc), MTH tworzy unikalny zestaw danych w systemie SOAR, który zawiera alerty bezpieczeństwa punktów końcowych wzbogacone o zewnętrzne informacje o zagrożeniach. MTH tworzy i wdraża strategię polowania (np. wyszukiwanie, analiza) dla każdego polowania na zagrożenia. Strategie polowania mogą obejmować wyszukiwanie dowodów na wczesnych lub późnych etapach włamania, które są zgodne z siedmioetapowym cyklem życia ataku firmy MITRE ATT&CK. Na przykład wyszukiwanie może koncentrować się na IOC na etapach wewnętrznego rozpoznania lub ruchu bocznego. Najnowsze informacje o zagrożeniach mogą tworzyć nowe hipotezy, które zostaną wykorzystane do wpłynięcia na strategię polowania dla konkretnej sesji. Po przeprowadzeniu wyszukiwania i wykryciu IOC, które spełniają kryteria polowania, do klienta wysyłane jest powiadomienie, w tym link do alertu EDR, wraz z kierowaną treścią naprawczą specyficzną dla wykrytego IOC. Klienci postępują zgodnie z instrukcjami krok po kroku, aby zająć się IoC.

ZAPYTAJ O SZCZEGÓŁY

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30