Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

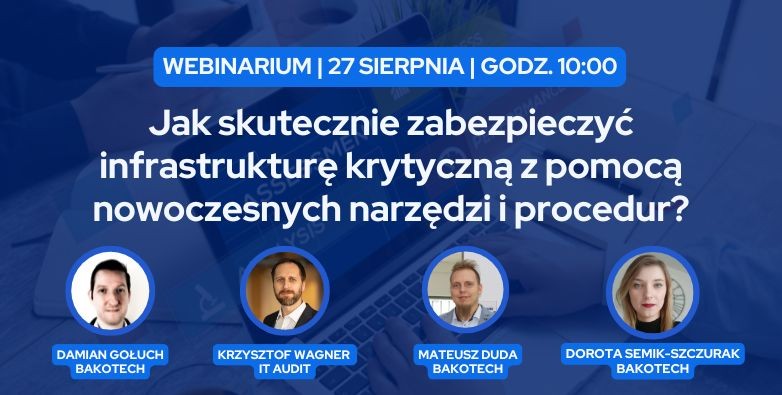

Webinarium Jak skutecznie zabezpieczyć infrastrukturę krytyczną z pomocą nowoczesnych narzędzi i procedur

online

online 27.08.2025, godz. 10:00

27.08.2025, godz. 10:00 1 h

1 h

Cyberataki na infrastrukturę krytyczną stają się coraz bardziej zaawansowane i ukierunkowane – od masowych kampanii po precyzyjne działania wymierzone w sektor energetyki, transportu czy wod-kan. W takich środowiskach bezpieczeństwo nie jest dodatkiem, ale fundamentem ciągłości działania i zaufania społecznego.

Podczas naszego wydarzenia pokażemy, jak skutecznie podejść do ochrony systemów IT i OT – zaczynając od audytu i polityki bezpieczeństwa, przez dobór nowoczesnych technologii, aż po procedury i praktyki, które realnie podnoszą odporność organizacji. Zastanowimy się, jak połączyć narzędzia i procesy w spójną strategię ochrony oraz jak w tym wszystkim odnajduje się czynnik ludzki.

To spotkanie będzie okazją nie tylko do zdobycia wiedzy, ale także do wymiany doświadczeń z ekspertami i przedstawicielami różnych sektorów.

Agenda:

- Audyt i polityka bezpieczeństwa jako fundament

- Dlaczego warto rozpocząć od kompleksowego audytu infrastruktury IT i OT.

- Jak ocena obecnego stanu bezpieczeństwa ułatwia dobór właściwych technologii.

- Rola polityki bezpieczeństwa IT w tworzeniu spójnych standardów i procedur.

- Wyzwania w ochronie infrastruktury krytycznej

- Ewolucja zagrożeń: od ataków masowych do ukierunkowanych kampanii.

- Charakterystyka systemów IT vs. OT – różnice w podejściu do bezpieczeństwa.

- Przykłady incydentów w sektorach wod-kan, energetyce i transporcie.

- Dobór nowoczesnych technologii

- Jak ocenić ryzyka i dopasować narzędzia do specyfiki infrastruktury.

- Firewalle nowej generacji, NDR/XDR, segmentacja sieci.

- Rola monitoringu i analityki zagrożeń w czasie rzeczywistym.

- Cyberbezpieczeństwo urządzeń IoT i przemysłowych systemów sterowania.

- Procedury i dobre praktyki podnoszące bezpieczeństwo IT i OT

- Zarządzanie tożsamością i dostępem (IAM, MFA, zasada najmniejszych uprawnień).

- Regularne testy odporności – audyty, testy penetracyjne, symulacje ataków.

- Procedury reagowania na incydenty i ciągłość działania (BCP/DRP).

- Aktualizacje i zarządzanie łatami w środowisku krytycznym.

- Budowanie spójnej strategii ochrony

- Łączenie technologii i procedur w ramach jednego modelu bezpieczeństwa.

- Tworzenie polityk bezpieczeństwa i ich egzekwowanie.

- Edukacja i budowanie świadomości pracowników – czynnik ludzki w cyberbezpieczeństwie.

- Sesja Q&A i dyskusja panelowa

- Otwarte pytania uczestników.

- Wymiana doświadczeń między przedstawicielami różnych sektorów.

Agenda:

- Audyt i polityka bezpieczeństwa jako fundament

- Dlaczego warto rozpocząć od kompleksowego audytu infrastruktury IT i OT.

- Jak ocena obecnego stanu bezpieczeństwa ułatwia dobór właściwych technologii.

- Rola polityki bezpieczeństwa IT w tworzeniu spójnych standardów i procedur.

- Wyzwania w ochronie infrastruktury krytycznej

- Ewolucja zagrożeń: od ataków masowych do ukierunkowanych kampanii.

- Charakterystyka systemów IT vs. OT – różnice w podejściu do bezpieczeństwa.

- Przykłady incydentów w sektorach wod-kan, energetyce i transporcie.

- Dobór nowoczesnych technologii

- Jak ocenić ryzyka i dopasować narzędzia do specyfiki infrastruktury.

- Firewalle nowej generacji, NDR/XDR, segmentacja sieci.

- Rola monitoringu i analityki zagrożeń w czasie rzeczywistym.

- Cyberbezpieczeństwo urządzeń IoT i przemysłowych systemów sterowania.

- Procedury i dobre praktyki podnoszące bezpieczeństwo IT i OT

- Zarządzanie tożsamością i dostępem (IAM, MFA, zasada najmniejszych uprawnień).

- Regularne testy odporności – audyty, testy penetracyjne, symulacje ataków.

- Procedury reagowania na incydenty i ciągłość działania (BCP/DRP).

- Aktualizacje i zarządzanie łatami w środowisku krytycznym.

- Budowanie spójnej strategii ochrony

- Łączenie technologii i procedur w ramach jednego modelu bezpieczeństwa.

- Tworzenie polityk bezpieczeństwa i ich egzekwowanie.

- Edukacja i budowanie świadomości pracowników – czynnik ludzki w cyberbezpieczeństwie.

- Sesja Q&A i dyskusja panelowa

- Otwarte pytania uczestników.

- Wymiana doświadczeń między przedstawicielami różnych sektorów.

Obejrzyj nagranie

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30