Strona korzysta z plików cookie w celu realizacji usług zgodnie z Polityką Cookies. Możesz określić warunki przechowywania lub dostępu mechanizmu cookie w Twojej przeglądarce.

Flowmon ADS

Flowmon ADS, wyposażony w inteligentny mechanizm wykrywania, wykorzystuje algorytmy analizy zachowania do wykrywania anomalii ukrytych w ruchu sieciowym w celu ujawnienia złośliwych zachowań, ataków na aplikacje o znaczeniu krytycznym, naruszeń danych i wskaźników kompromitacji.

OPIS

Przewaga na każdym etapie kompromitacji

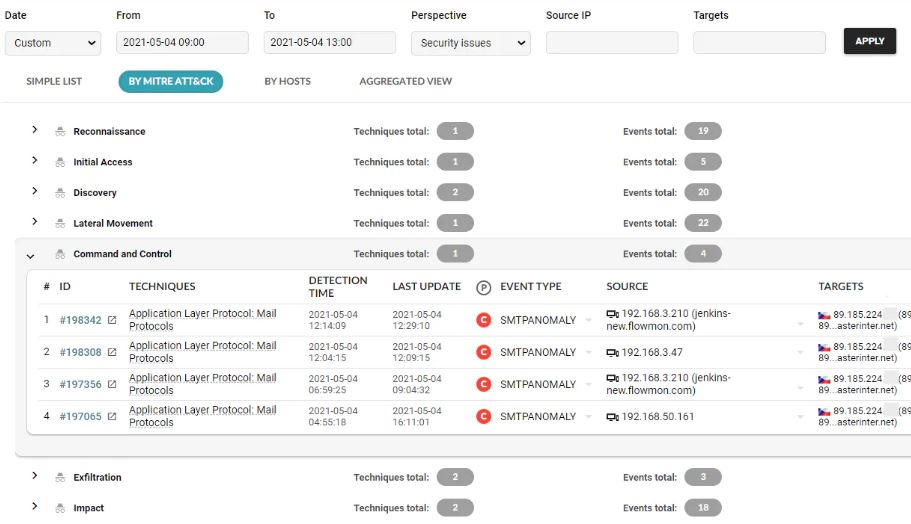

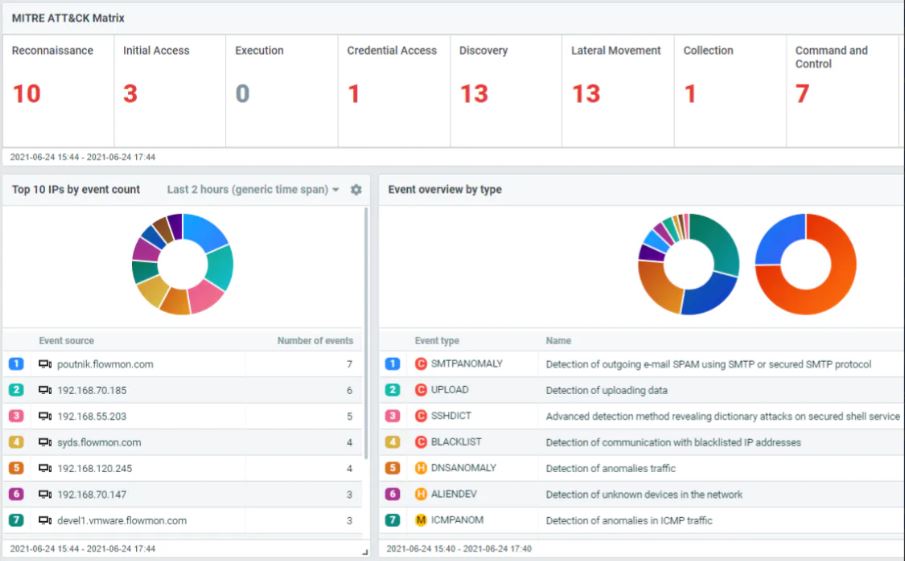

Flowmon ADS dodaje sieciocentryczną warstwę obrony do macierzy bezpieczeństwa (patrz SOC Visibility Triad), aby wykrywać najmniejsze anomalie sieciowe, które wskazują na aktywność nieznanych i wewnętrznych zagrożeń niewykrywalnych przez zabezpieczenia perymetryczne i punktów końcowych. Bogata w kontekst wizualizacja incydentu w ramach MITRE ATT&CK® pozwala na bieżąco informować o zakresie, powadze i dalszym rozwoju naruszenia.

Zautomatyzowane wykrywanie i reagowanie (NDR)

Zagrożenia są wykrywane wcześnie, natychmiast i automatycznie dzięki ponad 40 metodom opartym na sztucznej inteligencji i ponad 200 algorytmom. Ujawnia nieznane zagrożenia, złośliwe oprogramowanie, ransomware, exploity Windows DNS SIGRed, ataki trojanów lub zagrożenia ukryte w zaszyfrowanym ruchu sieciowym. System ADS można zintegrować z narzędziami kontroli dostępu do sieci, uwierzytelniania, zapory sieciowej i innymi narzędziami w celu natychmiastowego reagowania na incydenty.

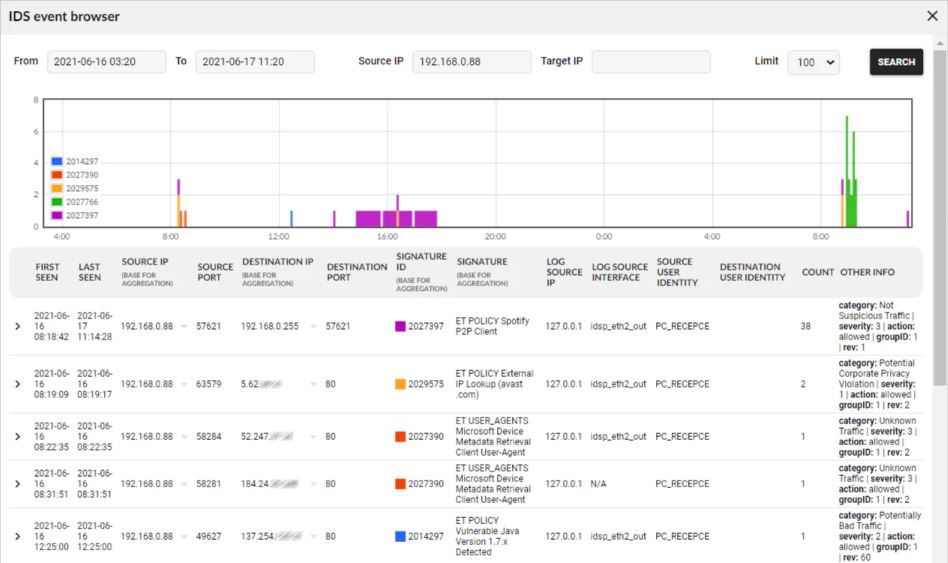

Wykorzystanie systemu Suricata IDS

Flowmon ADS zawiera wbudowany kolektor IDS, który odbiera zdarzenia z systemu Suricata IDS i umożliwia objęcie systemem większej liczby wektorów ataków dzięki połączeniu najlepszych cech obu podejść - bezsygnaturowego i opartego na sygnaturach. Zdarzenia IDS są wyświetlane w interfejsie użytkownika w celu filtrowania i analizy oraz są uwzględniane w zdarzeniach wykrywanych przez ADS, aby zapewnić dodatkowy kontekst wykrytego zdarzenia.

Minimalizacja fałszywych alarmów i koncentracja

Koncentruj się wyłącznie na istotnych kwestiach. System ADS rozróżnia anomalie od normalnego ruchu i alarmuje tylko w przypadku wystąpienia prawdziwego zagrożenia. Wykryte zdarzenia związane z bezpieczeństwem są klasyfikowane według stopnia ważności, a wbudowana w rozwiązanie wiedza specjalistyczna zwiększa świadomość sytuacyjną i przyspiesza rozwiązywanie problemów oraz reagowanie na nie.

FUNKCJE

Kreator konfiguracji

System jest dostarczany z predefiniowanymi konfiguracjami dla różnych typów sieci i automatycznie dostosowuje ustawienia po wstępnej konfiguracji za pomocą prostego kreatora. Następnie, dzięki zarządzaniu fałszywymi pozytywami, maksymalizuje trafność wykrytych zdarzeń.

Dowody i analiza ataków

Zrozumienie każdego podejrzanego zdarzenia w całej jego złożoności. Bogate w kontekst dowody, wizualizacja, dane sieciowe lub pełne ślady pakietów dla celów kryminalistycznych umożliwiają szybkie podejmowanie zdecydowanych działań.

Ustalanie priorytetów i raportowanie

Korzystaj z gotowego priorytetyzowania lub stosuj własne reguły dotkliwości na poziomie globalnym, grupowym lub użytkownika. Tworzenie niestandardowych pulpitów nawigacyjnych dla działów bezpieczeństwa, sieci, pomocy technicznej IT lub menedżerów w oparciu o ich zainteresowania.

Zaawansowane wyzwalanie działań

Automatycznie reaguj na ataki dzięki opartej na skryptach integracji z narzędziami sieciowymi lub uwierzytelniającymi. Po wykryciu zdarzenia Flowmon może połączyć się np. z Cisco ISE za pośrednictwem pxGrid i poddać złośliwy adres IP kwarantannie.

Automatyzacja rejestrowania ataków

Automatyczne wyzwalanie pełnego przechwytywania pakietów po wykryciu zdarzenia. Dzięki funkcji Rolling Memory Buffer rejestrowany ślad pakietów obejmuje dane sieciowe, nawet z okresu przed rozpoczęciem ataku. Za pomocą filtru można zapisywać tylko konkretną komunikację związaną z atakiem.

Metody definiowane przez użytkownika

Elastycznie twórz własne metody wykrywania. Oznaczaj na czerwono złośliwy lun niepożądany ruch, zgodnie ze środowiskiem sieciowym lub wewnętrznymi zasadami . Wystarczy utworzyć regułę w składni podobnej do SQL.

Wzorce zachowań

Wykryj nadużycia oraz podejrzane zachowania użytkowników, urządzeń oraz serwerów. Poprzez analizę protokołów takich jak DNS, DHCP, ICMP czy SMTP, możesz wykryć przypadki udostępniania/nadmiernego wysyłania danych, rekonesansu sieciowego, ruchów poprzecznych czy innych niepożądanych aktywności.

Rozwiązania IT

Przetestuj produkt

Chcesz poznać i przetestować nowoczesne rozwiązania z zakresu bezpieczeństwa sieci, systemów lub monitoringu i zarządzania?

W portfolio Bakotechu znajduje się szereg produktów polskich i zagranicznych producentów, które zapewnią Ci najlepszą ochronę przed wszelkiego typu cyberzagrożeniami.

Wypełnij formularz, a nasi specjaliści skontaktują się z Tobą i pomogą Ci dobrać najlepsze rozwiązanie na miarę potrzeb Twojej organizacji.

Kontakt

Bakotech Sp. z o.o.

Dane firmy

NIP 6762466740

REGON 122894922

KRS 0000467615

Kontakt

tel. +48 12 340 90 30